Bezpieczeństwo

Dlaczego tradycyjny firewall to dziś za mało?

- coraz więcej punktów styczności z Internetem i jego zagrożeniami – dzięki rozwojowi IoT (Internetu rzeczy) i BYOD (używanie prywatnych urządzeń do pracy zawodowej) każdy pracownik biurowy łączy się codziennie z siecią za pomocą wielu urządzeń. Komputer stacjonarny lub laptop, telefon, często także tablet i zdalnie różne prywatne urządzenia są w użyciu przy wykonywaniu obowiązków zawodowych. Oznacza to setki, tysiące lub nawet dziesiątki tysięcy możliwych luk bezpieczeństwa. Te luki dają dostęp takim zagrożeniom, jak oprogramowanie szantażujące (ransomware), oszustwa internetowe, kradzież haseł, czy phishing, a w przedsiębiorstwach zakłócenia produkcji.

- chmura i praca zdalna – umożliwienie dostępu do sieci i danych dla pracowników z dowolnego miejsca stwarza kolejne trudności w monitorowaniu dostępów

- coraz bardziej skomplikowana praca administratorów sieci – administratorzy zarządzają coraz bardziej złożonymi sieciami firmowymi, z wieloma punktami styku z Internetem i brakiem możliwości pełnej kontroli nad prywatnymi urządzeniami użytkowników.

- tysiące nowych złośliwych programów każdego dnia – w 2019 roku codziennie powstawało 350 000 nowych malware, co daje 4 pliki na sekundę. Bardzo mocno pokazuje to jak, zmienił się sposób dokonywania ataków sieciowych od lat 80 i 90, kiedy to poprzez jeden prosty atak przestępcy komputery były infekowane przez wiele lat.

Forcepoint NGFW – firewall na współczesne wyzwania

Forcepoint należy do grona najważniejszych na świecie producentów firewalli, ponieważ jego rozwiązania chronią przed całą gamą zagrożeń. Dzięki połączeniu licznych mechanizmów bezpieczeństwa takich jak firewall, IPS, filtrowanie adresów URL, wykrywanie złośliwego oprogramowania, ochrony przed omijaniem systemów zabezpieczeń czy najnowocześniejszej konsoli zarządzającej, Forcepoint zapewnia spokojny sen administratorom.

Wbudowane funkcje bezpieczeństwa w Forcepoint NGFW

Rozwiązania Forcepoint Next Generation Firewall

Rozwiązania Forcepoint Next Generation Firewall (NGFW) sprawdzają się w każdym miejscu sieci firmowej — od centrów przetwarzania danych, przez brzeg sieci i oddziały firmy, aż po chmurę. Forcepoint NGFW zostały zaprojektowane z myślą o wydajności, dostępności i bezpieczeństwie.

Trzy rodziny plaform Forcepoint NGFW

Forcepoint NGFW – platformy fizyczne

Wszystkie urządzenia (z wyjątkiem serii 100) mogą być stosowane jako firewall warstwy 2 lub 3 bądź jako systemy zapobiegania włamaniom nowej generacji (IPS). Większość modeli posiada moduły rozszerzeń (w tym interfejsy typy bypass), które umożliwiają zmiany ilości i typ interfejsów przez cały okres eksploatacji. Urządzenia Forcepoint NGFW są przeznaczone do stosowania w sieciach o najbardziej rygorystycznych wymogach

Seria 6200

- Doskonała do centrów przetwarzania danych

- Maks. 66 interfejsów

- Przepustowość firewalla: 240 Gb/s

- Przepustowość IPS i NGFW: 22 Gb/s

- specyfikacja

Seria 3300

- Doskonała do środowisk kampusowych

- Maks. 35 interfejsów

- Przepustowość firewalla: 80–160 Gb/s

- Przepustowość IPS i NGFW: 9–15 Gb/s

- specyfikacja

Seria 2100

- Doskonała do stosowania na brzegu sieci

- Maks. 28 interfejsów

- Przepustowość zapory sieciowej: 60–80 Gb/s

- Przepustowość IPS i NGFW: 5–7,5 Gb/s

- specyfikacja

Seria 1100

- Doskonała do stosowania na brzegu sieci

- Maks. 16 interfejsów

- Przepustowość firewalla: 50–60 Gb/s

- Przepustowość IPS i NGFW: 1,5–3 Gb/s

- specyfikacja

Seria 300

- Doskonała dla zdalnych oddziałów i lokalizacji (konstrukcja desktopowa)

- 8 interfejsów (2 moduły opcjonalne w modelu 335)

- Opcjonalnie WLAN 802.11 ac/a/b/g/n w modelu 335W

- Przepustowość firewalla: 4–7 Gb/s

- Przepustowość IPS i NGFW: 350–1000 Mb/s

- specyfikacja

Seria 100

- Doskonała do małych biur i pracy w domu (konstrukcja desktopowa)

- 10 interfejsów (8 zintegrowanych portów przełączających; 1 moduł opcjonalny w modelu 115)

- WLAN 802.11 ac/a/b/g/n w modelu 115

- Przepustowość firewalla: 1,5 Gb/s

- Przepustowość IPS i NGFW: 150 Mb/s

- specyfikacja

Modułowe interfejsy sieciowe

Forcepoint NGFW do szaf rackowych oraz desktopowe zapory NGFW 325 i NGFW 115 akceptują szereg rozszerzalnych interfejsów sieciowych (w tym moduły obejściowe, używane często w połączeniu z systemami IPS). Zapewniają one elastyczność i możliwość adaptacji do nowej infrastruktury sieciowej. Więcej informacji można znaleźć w specyfikacjach modułów.

Forcepoint NGFW – platformy chmurowe

- Ujednolicone oprogramowanie Forcepoint NGFW

- Płynna praca w chmurach Amazon Web Services (AWS) i Azure Cloud

- Ochrona łączności zarówno w kierunku z i do chmury ale także ruchu w ramach środowiska znajdującego się w chmurze publicznej

Forcepoint NGFW – platformy wirtualne

- Ujednolicone oprogramowanie Forcepoint NGFW

- Dostępne dla KVM oraz VMware ESXi i NSX

- Skalowalność do 64 CPU

- Zautomatyzowana mikrosegmentacja sieci

Forcepoint IPS

Czym jest IPS?

IPS (ang. Intrusion Prevention System) umożliwia wykrywanie skanowania, penetrację sieci i ochronę przed atakami exploit na usługi serwerów i stacje końcowe. Do tego, że należy chronić firmowe serwery WWW nie trzeba nikogo przekonywać. Jako wizytówka firmy powinny być zabezpieczone przed wszelkiego rodzaju próbami wtargnięcia. Wykorzystanie systemu IPS dla ruchu wychodzącego w świat z Twojej sieci to z kolei ochrona firmy przed ewentualną kompromitacją.

Obecnie w każdej minucie powstaje na świecie kilkadziesiąt (!) nowych próbek złośliwego oprogramowania. Dynamiczny system weryfikacji ruchu sieciowego jest jedyną możliwością ochrony środowiska przed nowoczesnymi atakami sieciowymi, które omijają tradycyjne zabezpieczenia.

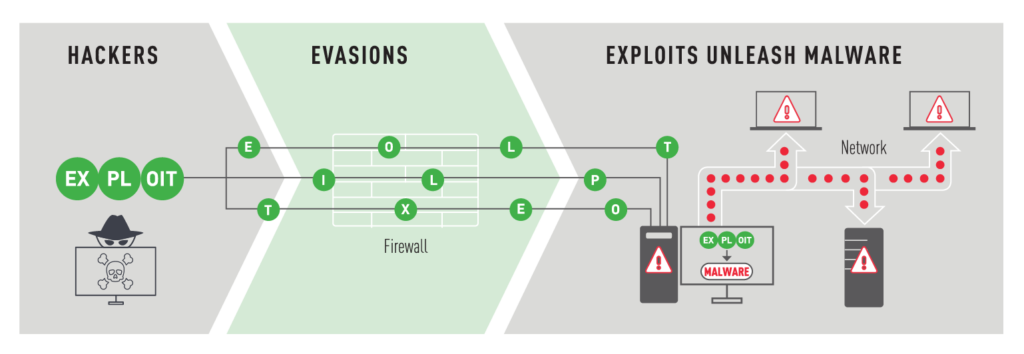

Na czym polega omijanie zabezpieczeń?

Techniki omijania zabezpieczeń polegają na zmianie sposobu przesyłania informacji przez sieć w taki sposób, by ruch zdołał przebić się przez systemy kontroli i wniknąć do sieci przedsiębiorstwa. Przykładowo szkodliwe oprogramowanie zostaje podzielone na fragmenty przesyłane w nieuporządkowany sposób. Zabezpieczenia niezaprojektowane pod kątem ochrony przed ich omijaniem nie widzą tego poszatkowanego złośliwego oprogramowania i przepuszczają pomieszany ruchu. Po wniknięciu do sieci szkodliwy kod zostaje ponownie złożony, aby zaatakować wewnętrzne zasoby organizacji.

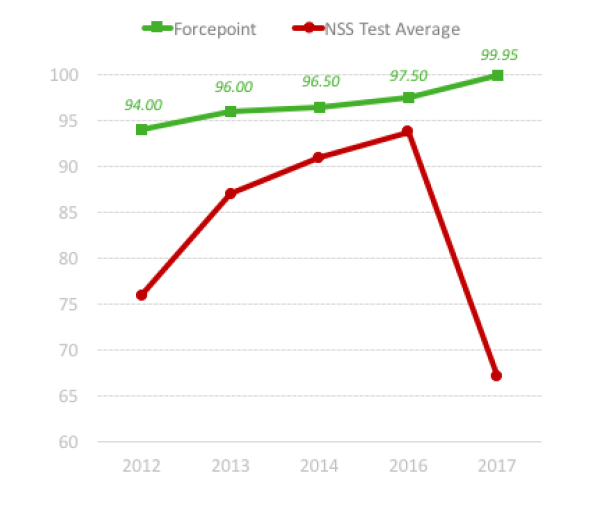

O ile branża od dawna jest świadoma technik omijania zabezpieczeń stosowanych przez hakerów, to najnowszy test zapór nowej generacji przeprowadzony przez NSS Labs pokazał, że tylko Forcepoint EVADER osiągnął niemal 100% skuteczność. Czas podnieść poprzeczkę.

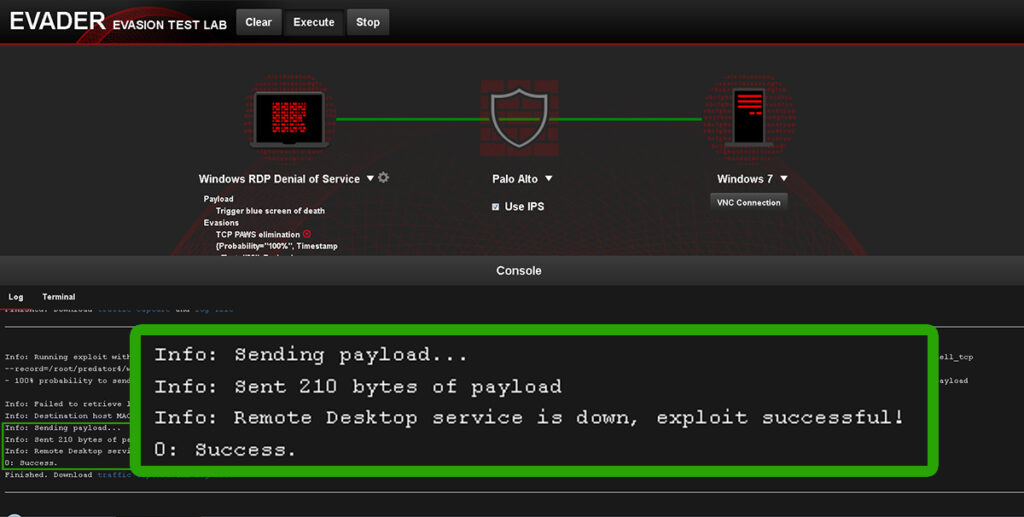

EVADER – sprawdź, jak omijać IPS

Forcepoint Evader analizuje zabezpieczenia przedsiębiorstwa przed zaawansowanymi atakami.

Rozwiązanie Evader obejmuje trzy elementy:

- generator ruchu wykorzystujący techniki omijania zabezpieczeń, czyli symulacja ataków, które mogłyby przejść niezauważone

- testowane urządzenie zabezpieczające (do wyboru)

- system narażony na atak, czyli Twoja sieć firmowa

Działanie Forcepoint Evader

Aplikację Evader można łatwo skonfigurować, co umożliwia stosowanie szeregu elastycznych sekwencji testowych, od podstawowych modyfikacji pakietów po bardziej zaawansowane ataki polegające na dzieleniu szkodliwego kodu. Graficzny interfejs umożliwia:

- Wybór typu urządzenia do przetestowania.

- Wybór jednego z popularnych eksploitów: MS-RPC (Conficker) lub HTTP (phpBB).

- Wybór, łączenie i ulepszanie technik omijania zabezpieczeń w celu dostarczania eksploitów. Eksploity te są skonfigurowane wyłącznie w celu otwarcia nieszkodliwego okna aplikacji (np. powłoki systemowej albo kalkulatora) w systemie docelowym.

- Tworzenie i wyświetlanie raportów dotyczących dostarczania eksploitu.

Rozwiązanie Evader można uruchamiać zarówno w środowiskach wirtualnych, jak i fizycznych. Obejmuje ono dwa eksploity statyczne oraz zestaw technik omijania zabezpieczeń dynamicznie wybieranych. Pozwala to niezwłocznie i jednoznacznie stwierdzić, czy dane urządzenie zabezpieczające chroni przed takimi technikami.

Zapora Forcepoint nowej generacji to pionierskie rozwiązanie w dziedzinie ochrony przed technikami omijania zabezpieczeń. Forcepoint poświęcił wiele lat na udoskonalanie zapory, tak by mogła zapewnić niezrównaną skuteczność neutralizowania technik omijania zabezpieczeń. Globalny zespół badawczy nieustannie monitoruje nowe zagrożenia oraz opracowuje nowe metody ochrony klientów.

Bezpieczna praca w Internecie – filtrowanie adresów URL

Forcepoint URL Filtering to wyjątkowo zaawansowane rozwiązanie, które blokuje dostęp do niebezpiecznych stron internetowych i dzięki temu umożliwia bezpieczną pracę.

URL Filtering korzysta z technologii ThreatSeeker Intelligence, która gromadzi i analizuje nawet 5 miliardów incydentów (z ponad 155 krajów) każdego dnia. W efekcie narzędzie generuje aktualne analizy zagrożeń na potrzeby rozwiązań firmy Forcepoint w tempie sięgającym 3,2 aktualizacji na sekundę.

Forcepoint URL Filtering blokuje zagrożenia sieciowe, aby ograniczyć liczbę infekcji złośliwym oprogramowaniem, zmniejszyć liczbę incydentów wymagających reakcji działu wsparcia technicznego oraz odciążyć cenne zasoby IT. Forcepoint URL Filtering to łatwe do wdrożenia, niewidoczne rozwiązanie filtrujące i zabezpieczające, dzięki któremu można uniknąć stosowania złożonych bramek o skomplikowanej konfiguracji.

Atuty Forcepoint URL Filtering

- Filtrowanie zagrożeń sieciowych dzięki technologii ThreatSeeker – ThreatSeeker identyfikuje zagrożenia za pomocą ponad 10 tysięcy technik analizy, uczenia maszynowego i innych zaawansowanych rozwiązań utrzymywanych na skalę globalną w czasie rzeczywistym w ramach Forcepoint Web Security

- Szczegółowa analiza zachowań użytkowników i raportowanie aktywności – możliwość weryfikacji aktywności użytkowników w sieci wraz z możliwością tworzenia raportów.

- Konfigurowalne filtry dozwolonych/zabronionych adresów URL – czasowe i/lub permanentne filtry do zarządzania dostępem do witryn

Wykrywanie złośliwego oprogramowania

Forcepoint Advanced Malware Detection powstrzymuje wcześniej niewykrywalny ransomware, czy też inne złośliwe oprogramowanie wykorzystywane w ramach ataków typu 0-day, zanim zainfekują Twój system.

Forcepoint Advanced Malware Detection

Coraz trudniej jest identyfikować złośliwe komponenty zaawansowanych zagrożeń, głównie z uwagi na rozwój taktyk omijania zabezpieczeń (ataki typu evasion) używanych przez cyberprzestępców i wrogie państwa. Dlatego powstała technologia zaawansowanego wykrywania złośliwych programów – Forcepoint Advanced Malware Detection (Forcepoint AMD).

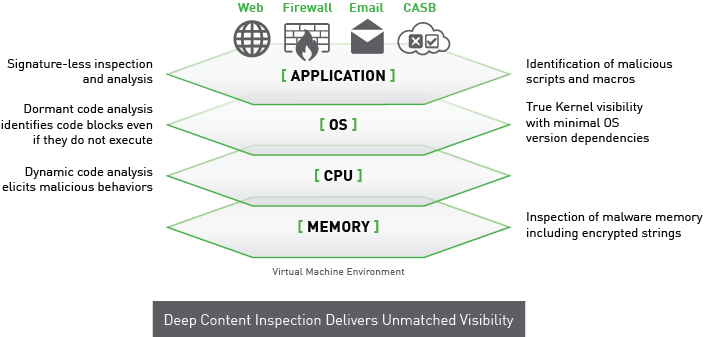

Cechy technologii wykrywania złośliwego oprogramowania Forcepoint:

- najwyższa dokładność – technologia Forcepoint Advanced Malware Detection nie ma sobie równych pod względem skuteczności ochrony. Nawet zaawansowane zagrożenia zdolne do omijania zabezpieczeń są wykrywane przez funkcję Deep Content Inspection, która śledzi aktywność na wielu poziomach, a także kontroluje nieaktywny kod i inne wskaźniki często pomijane przez tradycyjne technologie zabezpieczeń sandboxowych.

- brak fałszywych alarmów – AMD eliminuje problem fałszywych alarmów. Dzięki temu zespół interwencyjny może poświęcić swój cenny czas na reagowanie na rzeczywiste zagrożenia, bez potrzeby badania fałszywych alarmów i wyszukiwania wskaźników naruszeń (IOC).

- łatwe wdrożenie – usługa stanowi zintegrowany moduł przeznaczony dla rozwiązań Forcepoint CASB, NGFW, Web and Email Security, dzięki czemu klienci mogą ją łatwo aktywować za pośrednictwem chmury, aby uzyskać wysoką dostępność i skalowalność, niskie koszty utrzymania oraz inne zalety rozwiązania SaaS. AMD pozwala również na wdrożenie lokalne w przypadku przedsiębiorstw, które nie chcą korzystać z chmury.

Deep Content Inspection — więcej niż tylko sandboxing

Podobnie jak w przypadku sandboxingu, rozwiązanie Forcepoint Advanced Malware Detection udostępnia symulowane środowisko do wykrywania złośliwego oprogramowania. Jednak na tym kończą się podobieństwa.

W przeciwieństwie do tradycyjnych sandboxów, Forcepoint AMD:

- symuluje kompletne środowisko,

- wchodzi w interakcję ze złośliwym oprogramowaniem

- dostarcza pełne i uporządkowane dane.

Kompletne środowisko

Tradycyjne sandboxy zapewniają widoczność jedynie do poziomu systemu operacyjnego. Forcepoint udostępnia natomiast unikatowe środowisko izolacji i kontroli, które symuluje cały host — w tym procesor, pamięć systemową i wszystkie urządzenia. Funkcja Deep Content Inspection wchodzi w interakcję ze złośliwym oprogramowaniem, aby obserwować wszystkie działania, jakie może ono podjąć w pełnym środowisku, a nawet identyfikuje nieaktywny kod na potrzeby jego analizy.

Interakcja ze złośliwym oprogramowaniem

Rozwiązania wyłącznie sandboxowe tworzą dość statyczne środowisko, co ogranicza skalę złośliwych zachowań możliwych do wykrycia. Forcepoint Advanced Malware Detection wchodzi w interakcję ze złośliwym oprogramowaniem, dlatego jest w stanie obserwować wszystkie jego potencjalne działania — nawet te delegowane do systemu operacyjnego lub innych programów. Narzędzie identyfikuje ponadto potencjalnie szkodliwy nieaktywny (uśpiony) kod, którego złośliwe oprogramowanie nie wykonuje.

Szczegółowe informacje o złośliwym oprogramowaniu

Działanie Forcepoint AMD nie ogranicza się wyłącznie do zatrzymywania zaawansowanego złośliwego oprogramowania. Powiązane z nim informacje o incydentach służą do nadawania priorytetu najważniejszym zagrożeniom obecnym w sieci bez konieczności przeszukiwania obszernych plików dzienników. Pełny wgląd w łańcuch ataku umożliwia zespołowi interwencyjnemu szybkie zrozumienie charakteru ataku, co pozwala na efektywniejsze wykorzystanie ograniczonych zasobów.

Wykrywanie złośliwego oprogramowania w różnych kanałach

Cyberprzestępcy znajdą i wykorzystają każdy dostępny punkt wejścia do środowiska. Rozwiązanie Forcepoint Advanced Malware Detection integruje się z innymi mechanizmami obronnymi, aby uzupełniać ich możliwości i udaremniać wysiłki agresorów w wielu różnych kanałach. W efekcie otrzymujemy wspólną pulę zasobów, która poprawia ogólną widoczność i wzmacnia każdy punkt obrony.

Forcepoint Web Security

Forcepoint Web Security to bezpieczna brama internetowa (wdrożona w chmurze lub hybrydowa), która zapobiega przedostawaniu się do środowiska zaawansowanych zagrożeń oraz blokuje wycieki danych wrażliwych — bez względu na to, czy użytkownicy znajdują się w siedzibie przedsiębiorstwa, pracują z domu czy są w drodze. Rozwiązanie Forcepoint Advanced Malware Detection integruje się z bramą Web Security jako dodatkowe zabezpieczenie przed złośliwym oprogramowaniem typu zero-day oraz innymi zaawansowanymi programami zdolnymi do omijania zabezpieczeń.

Forcepoint Email Security

Forcepoint Email Security blokuje wiadomości stanowiące spam i phishing, zdolne wprowadzać do środowiska oprogramowanie ransomware i inne zaawansowane zagrożenia, zanim będą one w stanie zainfekować systemy złośliwymi programami. Forcepoint Advanced Malware Detection integruje się z rozwiązaniem Email Security. Stanowi to dodatkowe zabezpieczenie przed złośliwym oprogramowaniem typu zero-day oraz innymi zaawansowanymi programami zdolnymi do omijania zabezpieczeń.

Mechanizmy obronne Forcepoint Email Security:

- skuteczna analiza,

- zawijanie adresów URL,

- edukacja w zakresie phishingu,

- zaawansowane wykrywanie złośliwego oprogramowania w celu ochrony ruchu przychodzącego,

- zintegrowana ochrona przed wyciekami danych na potrzeby kontroli ruchu wychodzącego

- szyfrowanie wiadomości e-mail pod kątem bezpiecznej komunikacji.

Forcepoint Email Security zapewnia niezrównaną ochronę przed phishingiem, złośliwym oprogramowaniem i wyciekami danych w pakiecie Microsoft Office 365 i innych popularnych systemach poczty e-mail. Dzieje się tak dzięki pracy w oparciu o najbezpieczniejszą w branży infrastrukturę chmurową.

Forcepoint Next Generation Firewall (NGFW)

Forcepoint Next Generation Firewall (NGFW) stosuje wiele technik skanowania do plików wykrytych w ruchu sieciowym. Pozwala to administratorom szczegółowo dopasowywać poziomy zabezpieczeń do indywidualnych potrzeb każdego połączenia. Forcepoint Advanced Malware Detection integruje się z rozwiązaniem Forcepoint NGFW jako dodatkowe zabezpieczenie przed złośliwym oprogramowaniem typu zero-day oraz innymi zaawansowanymi programami zdolnymi do omijania zabezpieczeń.

Forcepoint NGFW jest w stanie wdrażać, monitorować i aktualizować tysiące zapór sieciowych, sieci VPN i systemów IPS z poziomu jednej konsoli, obniżając koszty operacyjne sieci nawet o 50%. Rozwiązanie eliminuje przestoje dzięki zachowaniu wysokiej dostępności klastrów i połączeń multi-link, a także blokuje ataki i zarządza zaszyfrowanym ruchem bez uszczerbku dla wydajności. Jako czołowy produkt w dziedzinie ochrony przed zaawansowanymi technikami omijania zabezpieczeń (AET) oraz technologii proxy do zastosowań o znaczeniu krytycznym, Forcepoint NGFW oferuje ochronę bez jakichkolwiek kompromisów.

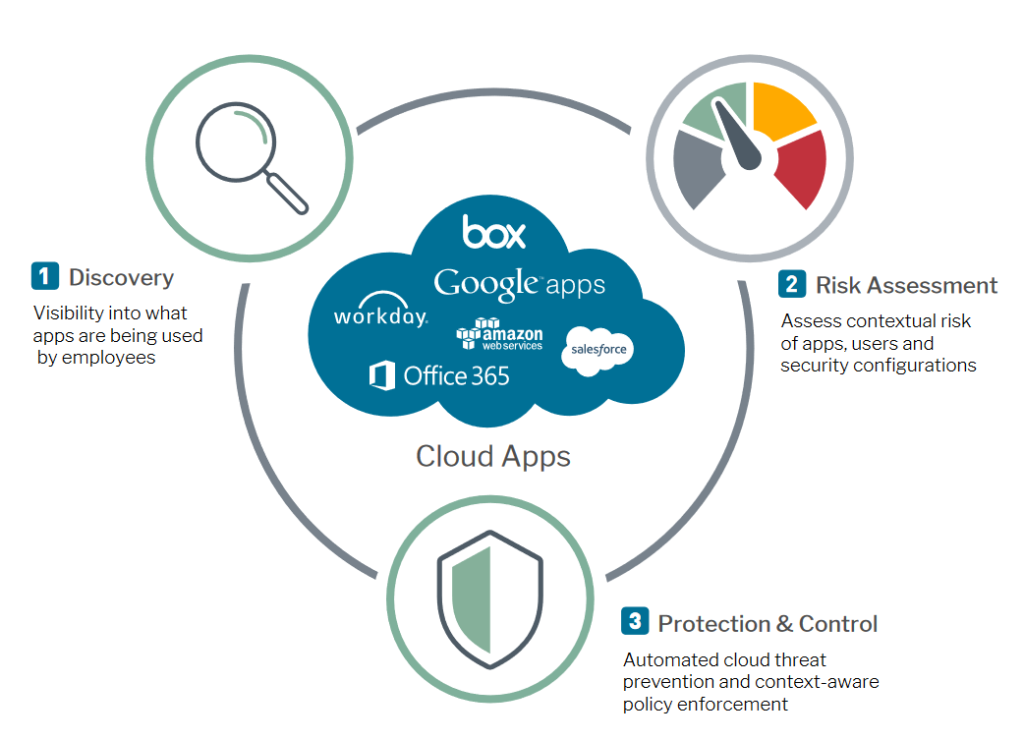

Forcepoint CASB

Forcepoint CASB zapewnia widoczność i kontrolę nad aplikacjami pracującymi w chmurze oraz pomaga eliminować luki w zabezpieczeniach i zgodności z przepisami w środowisku opartym na chmurze. Filtrowanie adresów URL szybko wykrywa niedozwolone aplikacje w chmurze, a także ocenia związane z nimi ryzyko. Pozwala też ocenić możliwość objęcia kontrolą tego, w jaki sposób są wykorzystywane dozwolone aplikacje chmurowe, takie jak Office 365, Google Suite, Salesforce, Box, Dropbox i inne, w celu zapobiegania utracie strategicznej własności intelektualnej.

Dzięki Forcepoint CASB przedsiębiorstwa mogą wykorzystać pełny potencjał rozwiązań chmurowych, a jednocześnie dopilnować (bez powodowania opóźnień), by ich użytkownicy nie podejmowali ryzykownych działań.