Praca zdalna

Jako wiodący dostawca rozwiązań bezpieczeństwa Forcepoint wie, jak zabezpieczyć pracę zarówno wewnątrz sieci, jak i poza nią. Dowiedz się, jak dostosować swoją strategię bezpieczeństwa do przechodzenia coraz większej liczby pracowników na pracę zdalną.

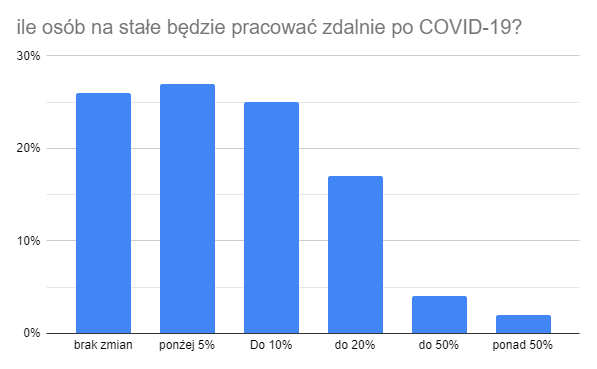

Co piąta osoba będzie na stałe pracować zdalnie

Jak wynika z badań Gartnera z kwietnia 2020, ten właśnie rok jest przełomowy w kwestii zmiany specyfiki pracy. Aż 74% pracodawców planuje zwiększyć udział pracy zdalnej w swoich organizacjach. Co najmniej 5% osób, spośród pracujących dotychczas w biurach, będzie na stałe pracować zdalnie. Blisko jedna czwarta przedsiębiorstw zaoferuje zdalną pracę 20% pracowników.

Źródło: Gartner, informacja prasowa z 3 kwietnia 2020, link

Forcepoint wychodzi naprzeciw potrzebom zmieniającego się rynku pracy i oferuje całe spektrum możliwości podniesienia bezpieczeństwa i komfortu pracy.

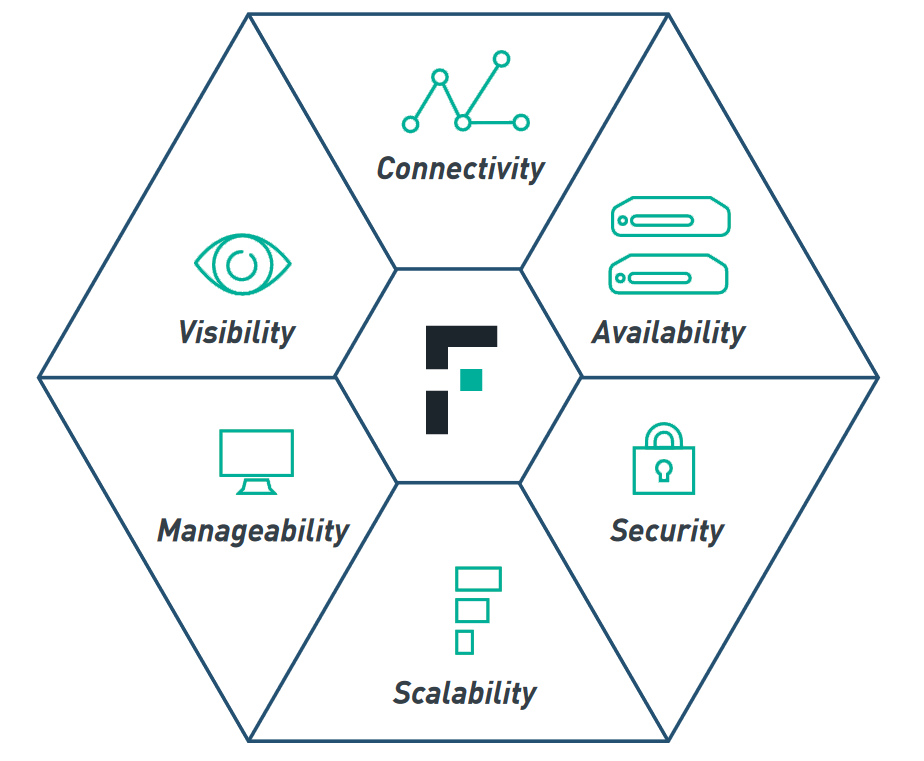

4 filary bezpiecznej pracy zdalnej

Przy projektowaniu architektury zabezpieczeń trzeba pamiętać o czterech filarach bezpiecznej pracy zdalnej. Oto one:

- Bezpieczny dostęp do sieci firmowej

- Bezpieczny dostęp do stron internetowych dla pracowników zdalnych

- Bezpieczne korzystanie z aplikacji chmurowych

- Ochrona najważniejszych danych

1. Bezpieczny dostęp do sieci firmowej

Dla pracowników zdalnych administratorzy mają do dyspozycji trzy główne rodzaje połączeń:

- IPSec czy SSL VPN – pozwalają na pełny dostęp do sieci, możliwość przesyłania plików czy bezpośredniego odpytywania maszyn w środowisku.

- Portal SSL VPN – opcja łatwiejsza dla użytkowników, która skutecznie zabezpiecza komunikację z zasobami firmowymi dostępnymi przez przeglądarki internetowe. Większość aplikacji daje możliwość obsługi przez WWW, a co za tym idzie użytkownik nie musi instalować dodatkowego oprogramowania na swoim komputerze by móc bezpiecznie pracować zdalnie.

- Tunelowanie całego ruchu do Internetu przez firmowe łącza – rozwiązanie najbezpieczniejsze i coraz częściej wybierane przez firmy. Daje dodatkową warstwę ochrony w postaci mechanizmów ochronnych działających na zaporach sieciowych firmy, takich jak: IPS, antywirus czy URL Filtering.

Tunelowanie ruchu przy wykorzystaniu Forcepoint Next Generation Firewall jest szczególnie trafnym wyborem. Forcepoint NGFW należy do najskuteczniejszych zapór w skali globu, które posiadają najbardziej rozbudowane mechanizmy do zabezpieczania komunikacji w sieciach rozproszonych.

2. Bezpieczny dostęp do stron internetowych dla pracowników zdalnych

Większość pracowników potrzebuje dostępu do zewnętrznych stron internetowych. Jednak pracodawca bardzo często zadaje sobie pytanie, do jakich stron internetowych, treści, zawartości mój pracownik ma dostęp? Czy pobiera jakieś pliki, czy są one bezpieczne?

Aby umożliwić bezpieczne przeglądanie stron internetowych, można kierować ruch przez VPN do firmy i tam kontrolować go systemami, które są wdrożone w sieci. Wymaga to jednak kierowania całego ruchu przez VPN, co obciąża łącza i wprowadza opóźnienia.

Dużo efektywniejszym rozwiązaniem jest osobne zabezpieczenie dostępu do Internetu pracowników w siedzibie firmy oraz ruchu generowanego przez nich, gdy pracują zdalnie. Tak działa Forcepoint Web Security. Zarządzanie i raportowanie odnośnie takiego hybrydowego wdrożenia jest realizowane z pojedynczej konsoli serwera centralnego zarządzania instalowanego w sieci u klienta.

Funkcjonalności Forcepoint Web Security:

- zarządzanie dostępem do stron internetowych, a w szczególności blokowanie stron niewłaściwych / niechcianych oraz zawierających zagrożenia bezpieczeństwa

- blokowanie niezatwierdzonych w firmie aplikacji chmurowych (cloud apps)

- opcjonalna integracja ze środowiskiem sandbox, która pozwala na identyfikowanie zaawansowanych zagrożeń dzięki detonacji podejrzanych plików w kontrolowanym środowisku – w chmurze producenta lub instalowanym (on-prem) w sieci u klienta.

- inspekcja i zarządzanie szyfrowanymi połączeniami HTTPS. Jest to o tyle ważne, że ruch szyfrowany stanowi obecnie 80-90% ruchu do stron internetowych.

- ochrona danych dzięki integracji z Forcepoint DLP. Klientom bardzo podoba się zwarta architektura rozwiązania i możliwość egzekwowania polityk systemu DLP bezpośrednio na pokładzie serwera proxy systemu Web Security.

W scenariuszach pracy zdalnej z domu lub z oddalonych lokalizacji firmowych, bardzo dobrym rozwiązaniem jest wdrożenie hybrydowe, gdzie zarządzanie centralne i raportowanie znajduje się w sieci klienckiej, natomiast infrastruktura producenta w chmurze pozwala na ochronę bez konieczności połączenia z użyciem VPN.

3. Bezpieczne korzystanie z aplikacji chmurowych

Istnieje wiele uzasadnionych obaw związanych korzystaniem przez pracowników z aplikacji dostępnych w chmurze. Mówimy tu o narzędziach, które zostały zatwierdzone w organizacji, np. Office 365, czy G Suite.

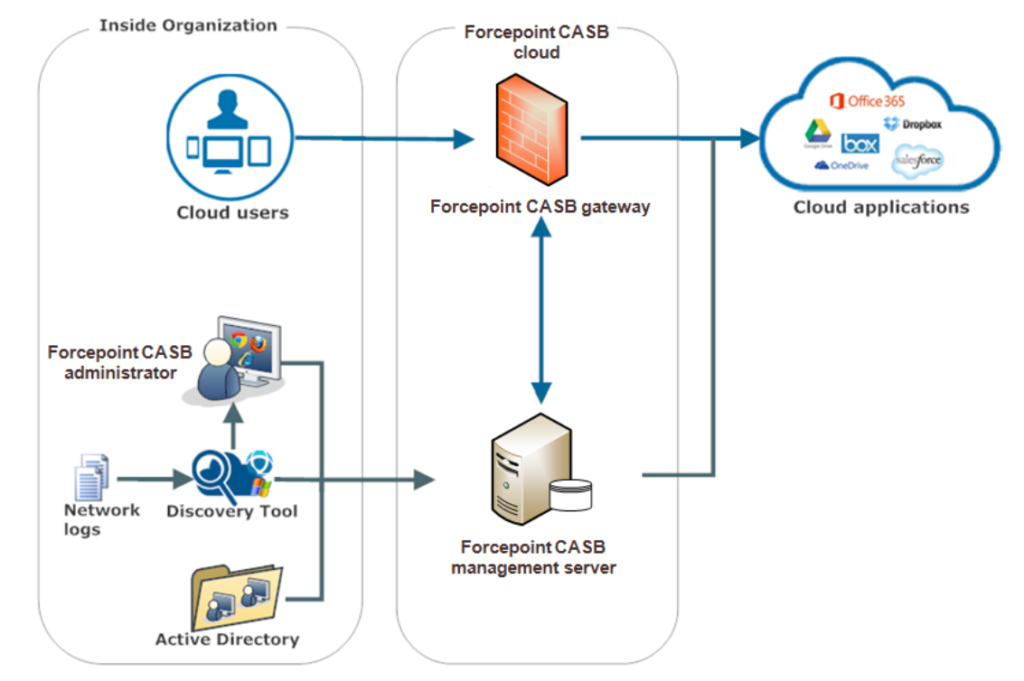

Rozwiązaniem zabezpieczającym dostęp pracowników do systemów i aplikacji chmurowych dopuszczonych w organizacji jest system CASB (ang. Cloud Access Security Broker), czyli broker zabezpieczeń dostępu działający w chmurze. CASB pośredniczy między użytkownikami, niezależnie od tego, gdzie się znajdują, a aplikacjami chmurowymi.

Do najbardziej zaawansowanych rozwiązań tego typu należy Forcepoint CASB, które wyróżnia się integracją z systemami DLP, tworzeniem profili ryzyka, API oraz wsparciem proxy dla różnych typów urządzeń i monitoringiem w chmurze.

Główne funkcjonalności Forcepoint CASB:

- App Discovery – analiza na podstawie logów innych systemów z jakich cloud aplikacji użytkownicy już korzystają (shadow IT)

- Kontrola dostępu użytkowników do aplikacji (lokalizacja, urządzenie, etc)

- Kontrola aktywności użytkowników w ramach aplikacji, w tym zarządzanie użytkownikami uprzywilejowanymi (np. administratorzy cloud aplikacji)

- Zarządzanie zgodnością – audyt konfiguracji cloud aplikacji vs regulacje

- Wykrywanie anomalii i zagrożeń (np. przejęcie konta)

- Skanowanie bezpieczeństwa – Advanced Malware Detection sandboxing

- Ochrona danych w integracji z DLP w tym kontrolowanie udostępniania plików

Istnieje również możliwość ochrony danych w chmurze poprzez integrację CASB z systemem DLP, które dzięki temu znajduje się bliżej danych chmurowych i może monitorować oraz kontrolować ich udostępnianie przez użytkowników.

4. Ochrona najważniejszych danych

Jakie dane są na komputerze pracownika pracującego poza biurem? Czy znajdują się tam nieautoryzowane kopie chronionych informacji? Być może użytkownik dla wygody i sprawnej pracy skopiował jakieś dane z firmy na swój komputer w domu. Jak te dane są wykorzystywane? Do kogo i w jaki sposób są komunikowane?

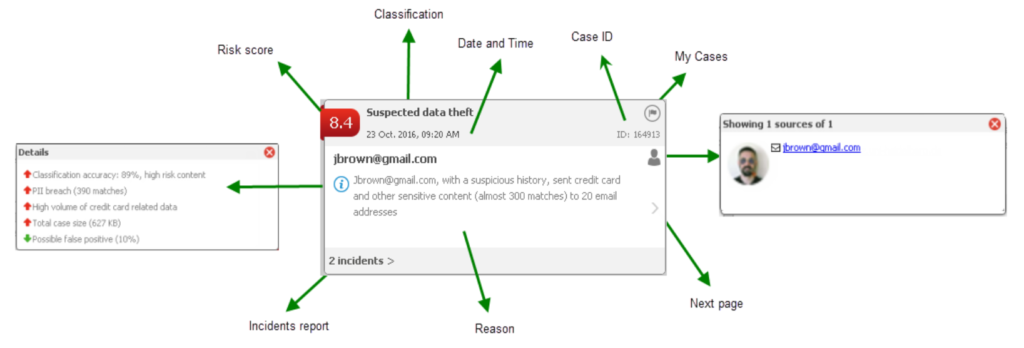

Funkcjonalności Forcepoint DLP:

- Ochrona danych w celu zgodności z regulacjami oraz ochrony własności intelektualnej.

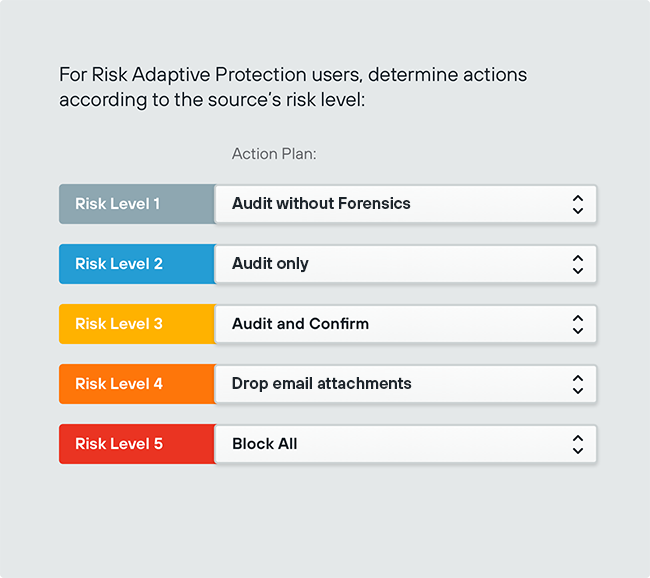

- Mechanizmy wspomagające obsługę incydentów – Incident Risk Ranking, Force Release oraz Email Based Incident Workflow.

Rzeczą absolutnie obowiązkową jest zabezpieczenie danych znajdujących się na stacjach końcowych poprzez instalację DLP Endpoint. Pozwala on na ochronę organizacji przed nieuprawnionym użyciem i przenoszeniem danych przez użytkowników znajdujących się poza siecią firmową.

Rozwiązanie DLP Endpoint nie stanowi jedynie ochrony podczas powszechnej obecnie pracy zdalnej, ale również podczas delegacji czy wypełniania obowiązków z oddalonych lokalizacji niechronionych za pomocą infrastruktury sieciowej.

Pełne, kompleksowe wdrożenie DLP pozwala na ochronę danych w ruchu, spoczynku i użyciu, poprzez pakiety: DLP Endpoint, DLP Network, DLP Discovery oraz DLP Cloud Apps.